Contenido

- ¿Por qué configurar un sistema de detección de intrusiones?

- Instalación del paquete Snort

- Obtener un código Oinkmaster

- Siga los pasos a continuación para obtener su código Oinkmaster:

- Ingresando el código Oinkmaster en Snort

- Actualización manual de las reglas

- Agregar interfaces

- Configurar la interfaz

- Seleccionar categorías de reglas

- ¿Cuál es el propósito de las categorías de reglas?

- ¿Cómo puedo obtener más información sobre las categorías de reglas?

- Categorías populares en Snort Rule

- Configuración de flujo y preprocesador

- Inicio de las interfaces

- Si Snort no comienza

- Comprobación de alertas

Sam trabaja como analista de redes para una empresa de comercio algorítmico. Obtuvo su licenciatura en tecnología de la información de UMKC.

¿Por qué configurar un sistema de detección de intrusiones?

Los piratas informáticos, los virus y otras amenazas sondean constantemente su red en busca de una forma de ingresar. Solo se necesita una máquina pirateada para que toda una red se vea comprometida. Por estas razones, recomiendo configurar un sistema de detección de intrusos para que pueda mantener sus sistemas seguros y monitorear las diversas amenazas en Internet.

Snort es un IDS de código abierto que se puede instalar fácilmente en un firewall pfSense para proteger una red doméstica o corporativa de intrusos. Snort también se puede configurar para que funcione como un sistema de prevención de intrusiones (IPS), lo que lo hace muy flexible.

En este artículo, lo guiaré a través del proceso de instalación y configuración de Snort en pfSense 2.0 para que pueda comenzar a analizar el tráfico en tiempo real.

Instalación del paquete Snort

Para comenzar con Snort, deberá instalar el paquete utilizando el administrador de paquetes pfSense. El administrador de paquetes se encuentra en el menú del sistema de la GUI web de pfSense.

Busque Snort en la lista de paquetes y luego haga clic en el símbolo más en el lado derecho para comenzar la instalación.

Es normal que snort tarde unos minutos en instalarse, tiene varias dependencias que pfSense primero debe descargar e instalar.

Una vez finalizada la instalación, Snort aparecerá en el menú de servicios.

Snort se puede instalar usando el administrador de paquetes pfSense.

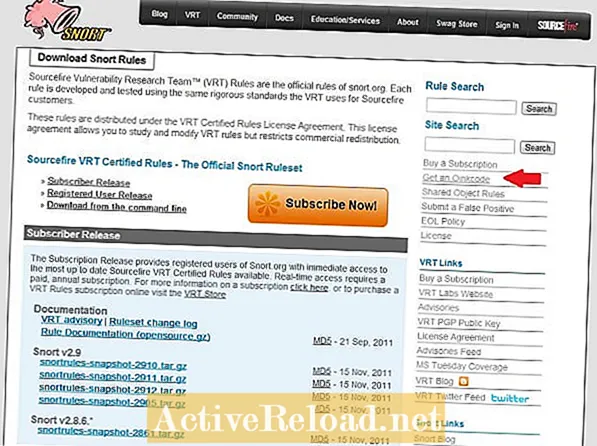

Obtener un código Oinkmaster

Para que Snort sea útil, debe actualizarse con el último conjunto de reglas. El paquete Snort puede actualizar automáticamente estas reglas por usted, pero primero debe obtener un código Oinkmaster.

Hay dos conjuntos diferentes de reglas de Snort disponibles:

- El conjunto de versiones del suscriptor es el conjunto de reglas más actualizado disponible. El acceso en tiempo real a estas reglas requiere una suscripción anual paga.

- La otra versión de las reglas es la versión para usuarios registrados, que es completamente gratuita para cualquiera que se registre en el sitio Snort.org.

La principal diferencia entre los dos conjuntos de reglas es que las reglas en la versión de usuario registrado están 30 días por detrás de las reglas de suscripción. Si desea la protección más actualizada, debe obtener una suscripción.

Siga los pasos a continuación para obtener su código Oinkmaster:

- Visite la página web de reglas de Snort para descargar la versión que necesita.

- Haga clic en 'Registrarse para obtener una cuenta' y cree una cuenta de Snort.

- Una vez que haya confirmado su cuenta, inicie sesión en Snort.org.

- Haga clic en "Mi cuenta" en la barra de vínculos superior.

- Haga clic en la pestaña 'Suscripciones y Oinkcode'.

- Haga clic en el enlace Oinkcodes y luego haga clic en 'Generar código'.

El código permanecerá almacenado en su cuenta para que pueda obtenerlo más tarde si es necesario. Este código deberá ingresarse en la configuración de Snort en pfSense.

Se requiere un código Oinkmaster para descargar las reglas de Snort.org.

Ingresando el código Oinkmaster en Snort

Después de obtener el código Oink, debe ingresarse en la configuración del paquete Snort. La página de configuración de Snort aparecerá en el menú de servicios de la interfaz web. Si no está visible, asegúrese de que el paquete esté instalado y vuelva a instalarlo si es necesario.

El código Oink se debe ingresar en la página de configuración global de la configuración de Snort. También me gusta marcar la casilla para habilitar las reglas de Amenazas emergentes. Las reglas de ET son mantenidas por una comunidad de código abierto y pueden proporcionar algunas reglas adicionales que pueden no encontrarse en el conjunto de Snort.

Actualizaciones automáticas

De forma predeterminada, el paquete Snort no actualizará las reglas automáticamente. El intervalo de actualización recomendado es una vez cada 12 horas, pero puede cambiarlo para adaptarlo a su entorno.

No olvide hacer clic en el botón "guardar" una vez que haya terminado de realizar los cambios.

Actualización manual de las reglas

Snort no viene con reglas, por lo que tendrás que actualizarlas manualmente la primera vez. Para ejecutar la actualización manual, haga clic en la pestaña de actualizaciones y luego haga clic en el botón de reglas de actualización.

El paquete descargará los últimos conjuntos de reglas de Snort.org y también Emerging Threats si tiene esa opción seleccionada.

Una vez finalizadas las actualizaciones, las reglas se extraerán y estarán listas para su uso.

Las reglas deben descargarse manualmente la primera vez que se configura Snort.

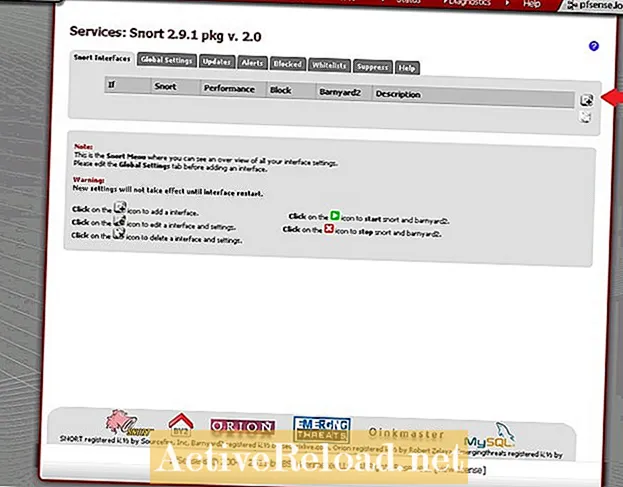

Agregar interfaces

Antes de que Snort pueda comenzar a funcionar como un sistema de detección de intrusos, debe asignar interfaces para que las monitoree. La configuración típica es que Snort monitoree cualquier interfaz WAN. La otra configuración más común es que Snort monitoree la interfaz WAN y LAN.

Monitorear la interfaz LAN puede proporcionar cierta visibilidad de los ataques que ocurren dentro de su red. No es raro que una PC en la red LAN se infecte con malware y comience a lanzar ataques en sistemas dentro y fuera de la red.

Para agregar una interfaz, haga clic en el símbolo más que se encuentra en la pestaña de la interfaz de Snort.

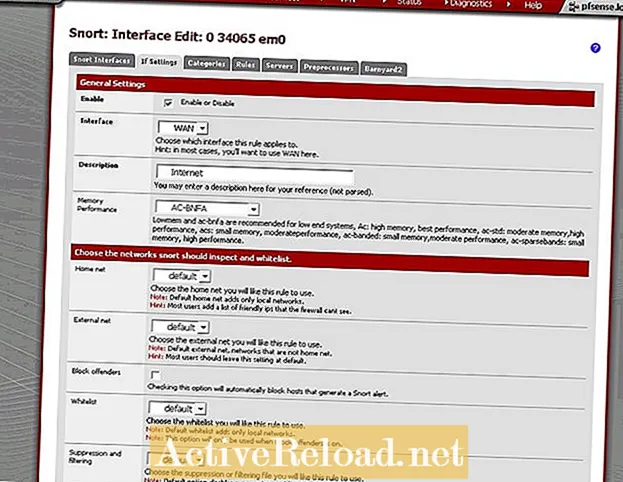

Configurar la interfaz

Después de hacer clic en el botón Agregar interfaz, verá la página de configuración de la interfaz.La página de configuración contiene muchas opciones, pero solo hay unas pocas de las que realmente debes preocuparte para que todo funcione.

- Primero, marque la casilla de habilitación en la parte superior de la página.

- A continuación, seleccione la interfaz que desea configurar (en este ejemplo, estoy configurando la WAN primero).

- Establezca el rendimiento de la memoria en AC-BNFA.

- Marque la casilla "Registrar alertas para inhalar un archivo unificado2" para que barnyard2 funcione.

- Clic en Guardar.

Si está ejecutando un enrutador multi-wan, puede continuar y configurar las otras interfaces WAN en su sistema. También recomiendo agregar la interfaz LAN.

Antes de iniciar las interfaces, hay algunas configuraciones más que deben configurarse para cada interfaz. Para configurar los ajustes adicionales, regrese a la pestaña Interfaces de Snort y haga clic en el símbolo 'E' en el lado derecho de la página junto a la interfaz. Esto lo llevará de regreso a la página de configuración para esa interfaz en particular. Para seleccionar las categorías de reglas que deben habilitarse para la interfaz, haga clic en la pestaña de categorías. Todas las reglas de detección se dividen en categorías. Las categorías que contienen reglas de Emerging Threats comenzarán con 'emergentes' y las reglas de Snort.org comenzarán con 'snort'. Después de seleccionar las categorías, haga clic en el botón Guardar en la parte inferior de la página. Al dividir las reglas en categorías, puede habilitar solo las categorías particulares que le interesan. Recomiendo habilitar algunas de las categorías más generales. Si está ejecutando servicios específicos en su red, como un servidor web o de base de datos, también debe habilitar las categorías correspondientes. Es importante recordar que Snort requerirá más recursos del sistema cada vez que se active una categoría adicional. Esto también puede aumentar el número de falsos positivos. En general, es mejor activar solo los grupos que necesita, pero no dude en experimentar con las categorías y ver qué funciona mejor.Seleccionar categorías de reglas

¿Cuál es el propósito de las categorías de reglas?

¿Cómo puedo obtener más información sobre las categorías de reglas?

Si desea averiguar qué reglas hay en una categoría y obtener más información sobre lo que hacen, puede hacer clic en la categoría. Esto lo vinculará directamente a la lista de todas las reglas dentro de la categoría.

Categorías populares en Snort Rule

| nombre de la categoría | Descripción |

|---|---|

snort_botnet-cnc.rules | Se dirige a hosts de control y comando de botnets conocidos. |

snort_ddos.rules | Detecta ataques de denegación de servicio. |

snort_scan.rules | Estas reglas detectan escaneos de puertos, sondeos de Nessus y otros ataques de recopilación de información. |

snort_virus.rules | Detecta firmas de troyanos, virus y gusanos conocidos. Se recomienda encarecidamente utilizar esta categoría. |

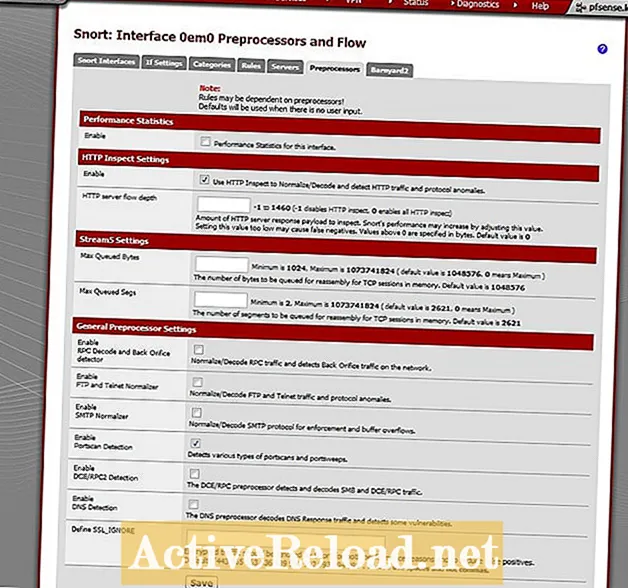

Configuración de flujo y preprocesador

Hay algunas configuraciones en la página de configuración de preprocesadores que deben estar habilitadas. Muchas de las reglas de detección requieren que la inspección HTTP esté habilitada para que funcionen.

- En la configuración de inspección HTTP, habilite 'Usar inspección HTTP para normalizar / decodificar'

- En la sección de configuración general del preprocesador, habilite 'Portscan Detection'

- Guarde la configuración.

Inicio de las interfaces

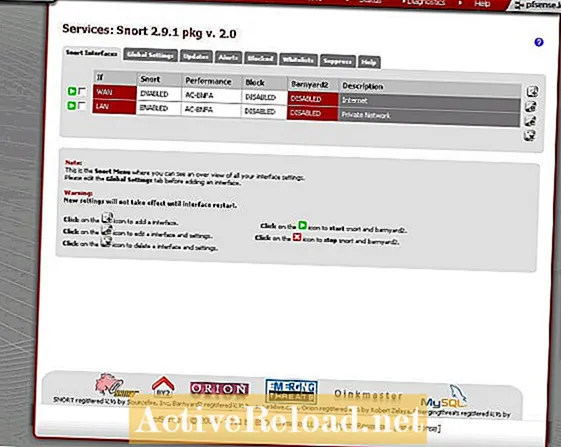

Cuando se agrega una nueva interfaz a Snort, no comienza a ejecutarse automáticamente. Para iniciar interfaces manualmente, haga clic en el botón de reproducción verde en el lado izquierdo de cada interfaz que está configurada.

Cuando Snort se está ejecutando, el texto detrás del nombre de la interfaz aparecerá en verde. Para detener Snort, haga clic en el botón rojo de parada ubicado en el lado izquierdo de la interfaz.

Hay un par de problemas comunes que pueden evitar que Snort se inicie.

Si Snort no comienza

Comprobación de alertas

Una vez que Snort se haya configurado e iniciado correctamente, debería comenzar a ver alertas una vez que se detecte el tráfico que coincida con las reglas.

Si no ve ninguna alerta, espere un poco y luego vuelva a verificar. Puede tomar un tiempo antes de que vea las alertas, dependiendo de la cantidad de tráfico y las reglas que estén habilitadas.

Si desea ver las alertas de forma remota, puede habilitar la configuración de la interfaz "Enviar alertas a los registros principales del sistema". Las alertas que aparecen en los registros del sistema se pueden visto de forma remota usando Syslog.

Este artículo es exacto y verdadero según el leal saber y entender del autor. El contenido es solo para fines informativos o de entretenimiento y no sustituye el asesoramiento personal o el asesoramiento profesional en asuntos comerciales, financieros, legales o técnicos.